Uma nova campanha está fornecendo um PDF malicioso em anexos de e-mails, geralmente em tentativas de phishing, levando ao download de um arquivo APK malicioso no dispositivo do usuário; ou seja, trazendo um malware no Android.

Pesquisadores de segurança observaram arquivos PDF maliciosos sendo enviados a usuários como um anexo em e-mails de phishing, além de anexos que foram desenhados de maneira que tentam induzir os usuários a abrir.

O arquivo PDF contém um hiperlink que realiza o download de um APK malicioso no dispositivo do usuário, fazendo também mais downloads indesejados. O APK malicioso faz uso de um ícone diferente do leitor original da Adobe e utiliza permissões importantes, como acesso (leitura) de contatos, SMS, registros de chamadas, além de outras permissões e funcionalidades usadas pela Adobe.

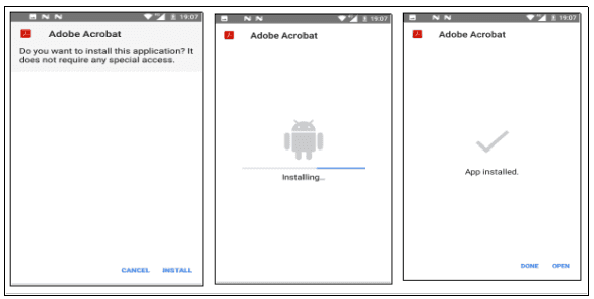

Se o usuário abrir o aplicativo, será exibida a tela de instalação do Adobe Acrobat, levando o usuário a acreditar estar instalando o APK do próprio Acrobat. Porém, quando o usuário clica no botão de instalar atualizações, o ícone é ocultado e inicia-se em background o processo mal-intencionado.

O malware possui recursos de spyware e que incluem, por exemplo, o rastreamento de notificações SMS, coletando os números e enviando para seus respectivos servidores. Adicionalmente, o malware ainda verifica se o aparelho possui “root” ou não. Além disso, ele coleta informações de latitude/longitude e o status da chamada, enviando de volta para servidores controlados pelos atacantes.

O malware também tem a capacidade de capturar contatos telefônicos, ler os bookmarks (favoritos) do navegador, key-logging e matar processos em segundo plano.

Caso tenha curiosidade e queira aprender mais sobre malware no Android, publicamos aqui no site um artigo sobre o Droidefense. Ele é um framework para análise de malware em Android. Possui recursos que tenta contornar rotinas anti análise para se chegar ao código.

Além disso, também publicamos sobre uma ferramenta para engenharia reversa em Android (aplicativos de terceiros, fechados e binários). Pode decodificar recursos para um formato quase original e reconstruí-los depois de fazer algumas modificações; torna possível depurar o código passo a passo. Cabe frisar que NÃO é destinado a pirataria e outros usos não legais.

.

* * * * *

.

Parte da matéria redigida com base em informações de gbhackers

.