A análise forense de redes é um sub-ramo de forense digital relacionado ao monitoramento e análise do tráfego de uma rede de computadores para fins de coleta de informações, evidências legais ou detecção de intrusão.

Ao contrário de outras áreas de forense digital, as investigações de redes lidam com informações voláteis e dinâmicas. O tráfego de rede é transmitido e depois perdido, de modo que a forense de rede é, muitas das vezes, uma investigação proativa.

O que é um arquivo PCAP?

No campo da administração de redes de computadores, o pcap (captura de pacotes) consiste em uma Application Programming Interface (API) para capturar o tráfego de rede.

Os sistemas operacionais do tipo Unix (Unix-like) implementam pcap na biblioteca libpcap; já o Windows utiliza uma porta de libpcap conhecida como WinPcap.

É um arquivo de dados criado pelo Wireshark (anteriormente Ethereal), um software gratuito utilizado para análise de rede; contém dados de pacotes de rede criados durante uma captura de rede ao vivo; usado para “farejar pacotes” e analisar as características da rede de dados; pode ser analisado usando o software que inclui bibliotecas libpcap ou WinPcap.

Medidas de Análise Forense

Bem, estaremos usando uma ferramenta conhecida como Xplico. O Xplico é NFAT (Network Forensic Analysis Tool) de código aberto (open-source) e tem como objetivo extrair de pacotes .pcap dados de aplicações de uma forma bem simples.

Por exemplo, a partir de um arquivo pcap, o Xplico extrai cada e-mail (protocolos POP, IMAP e SMTP), todos os conteúdos HTTP, ligações provenientes de VoIP (SIP), FTP, TFTP e assim por diante.

Ele não é um analisador de protocolos de rede, mas sim uma ferramenta forense de análise de redes (Network Forensic Analysis Tool (NFAT)).

Para saber mais sobre a ferramenta Xplico, clique aqui.

Procedimento – Network Forensics

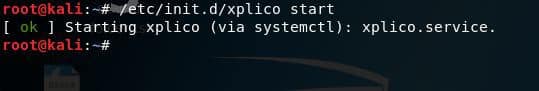

Abra o terminal e inicie o serviço xplico pelo comando etc/init.d/xplico start ou service xplico start:

Vá para o navegador e digite a seguinte URL: http://localhost:9876 e, por meio das seguintes credenciais, faça login na interface web do Xplico:

Username: xplico

Password: xplico

Clique em New Case, fornecendo um nome e um número de referência e, em seguida, clique em Create:

Clique no nome do caso (por exemplo: test):

Clique em New listening session e forneça um nome (por exemplo: analysis-1) e clique em Create:

Clique no nome da sessão (por exemplo: analysis-1):

Clique em Browse... e selecione seu arquivo PCAP:

Após carregá-lo na interface do Xplico, clique no botão de upload:

Após o processo de upload, a ferramenta iniciará a decodificação:

Após o processo de decodificação, você obterá o status conforme mostrado abaixo:

Agora você pode obter a visão geral da análise e, no painel à esquerda, você terá a opção de navegar até a análise feita (na imagem abaixo, pode-se visualizar a captura de tela do gráfico das mensagens de DNS):

Download do Xplico

Para baixar o Xplico, acesse este link diretamente de seu site oficial.

Conclusão

O Xplico é uma ferramenta simples e fácil de usar. Além disso, realiza análises intensas no arquivo PCAP (Packet Capture), esta ferramenta é pré-carregada em vários testes de penetração em distribuições Linux, como Kali Linux, Parrot OS, DEFT, Security Onion, Backbox, Pentooetc, etc.

.

.

Disclaimer: Todas as informações aqui contidas são para fins didáticos e não para causar danos e prejuízos para alguém, usem sempre o conhecimento aqui compartilhado com ética e responsabilidade. Não nos responsabilizamos pela utilização indevida do conteúdo aqui exposto. Leia mais no aviso legal em nosso site.

.

2 comentários SobreComo analisar arquivos PCAP com Xplico – Network Forensic Analysis Tool

Olá, boa tarde, como faço para usar esta ferramente em fedora 30?

Eu cheguei a instalar, porem não consigo acesa ela através do

http://localhost:9876Olá Wesley! Seja bem vindo ao site.

Este problema foi reportado no bug tracker do Kali e a correção já foi feita. Em suma, eram dois problemas:

1) Um “problema de empacotamento” específico do Kali: diretórios ausentes e permissões incorretas;

2) Cake incorporado no xplico causando conflito com o php 7, atualmente php 7.2 (class Object em Cake e conflitos PHP). Veja em cakephp/cakephp